Faille WinRAR : Des hackers russes ont installé des malwares sur des entreprises européennes via de fausses candidatures

Le Cheval de Troie Numérique : Comment un Outil d'Archivage Populaire est Devenu la Porte d'Entrée de la Russie vers les Infrastructures Occidentales

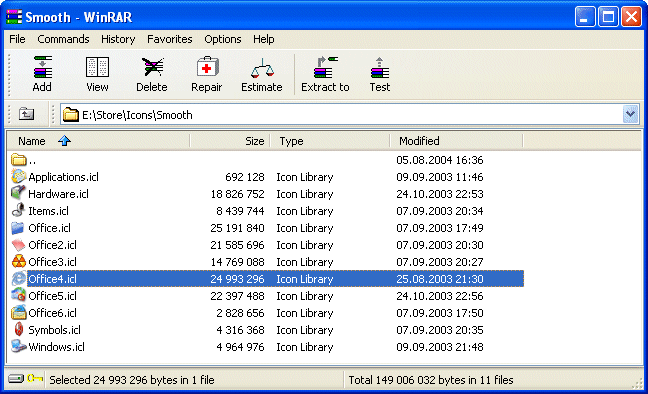

PRAGUE — Pendant des décennies, l'interface caractéristique de WinRAR a été aussi familière aux utilisateurs d'ordinateurs que le bureau Windows lui-même. Pourtant, entre le 18 et le 21 juillet 2025, ce logiciel d'archivage omniprésent est devenu un complice involontaire de l'une des cyberattaques les plus sophistiquées ciblant les infrastructures critiques européennes et canadiennes de mémoire récente.

La révélation de la CVE-2025-8088, une vulnérabilité « zero-day » avec un score de gravité de 8,4 sur 10, met en lumière une réalité préoccupante : les outils logiciels auxquels nous faisons le plus confiance peuvent devenir les armes utilisées contre nous. Des chercheurs en sécurité d'ESET ont découvert que RomCom, un collectif de pirates informatiques aligné sur la Russie, exploitait cette faille jusque-là inconnue pour infiltrer des institutions financières, des sous-traitants de la défense et des réseaux logistiques de l'autre côté de l'Atlantique.

Ce qui rend cette brèche particulièrement insidieuse est sa méthode de diffusion. Les attaquants ont créé des documents de candidature à l'emploi apparemment innocents, tirant parti de l'élément humain des processus de recrutement pour contourner même les protocoles de sécurité les plus sophistiqués. Lorsque des employés non avertis ont extrait ces fichiers RAR malveillants, ils ont involontairement accordé aux attaquants un accès persistant aux systèmes les plus sensibles de leurs organisations.

L'Anatomie de la Tromperie Numérique

La sophistication technique de cette attaque révèle l'évolution du paysage de la cybercriminalité parrainée par l'État. La CVE-2025-8088 exploite une vulnérabilité de traversée de répertoire qui permet aux archives malveillantes de placer de force des fichiers exécutables dans les dossiers système de Windows, en particulier le répertoire Démarrage (Startup). Ce mécanisme utilise des flux de données alternatifs et des chemins de répertoire relatifs profonds pour atteindre ce que les experts en sécurité décrivent comme une « précision chirurgicale » dans le déploiement de logiciels malveillants.

Une Traversée de Répertoire, également connue sous le nom d'attaque de Traversée de Chemin, est une vulnérabilité de sécurité web qui permet à un attaquant de lire des fichiers arbitraires sur le serveur. Les pirates exploitent cette faille en manipulant les chemins de fichiers avec des séquences « point-point-barre oblique » (

../) pour naviguer en dehors du répertoire racine du web et accéder à des fichiers sensibles et restreints.

Les chercheurs d'ESET ont documenté le déploiement de plusieurs variantes de portes dérobées (backdoors), notamment SnipBot, RustyClaw et l'agent Mythic, chacune conçue pour des phases spécifiques du cycle de vie de l'attaque. Ces outils accordent aux attaquants un accès complet aux systèmes compromis, permettant l'exfiltration de données, le mouvement latéral au sein des réseaux et l'établissement de canaux de commandement et de contrôle persistants.

Le choix des cibles reflète des considérations géopolitiques stratégiques. RomCom, opérant sous des alias tels que Storm-0978 et Tropical Scorpius, s'est historiquement concentré sur les organisations gouvernementales, militaires et d'infrastructures critiques. Cette dernière campagne a élargi leur champ d'action pour inclure les secteurs de l'énergie et les organisations humanitaires ayant des liens avec l'Ukraine et les intérêts de l'OTAN. Distribution typique des cibles pour les acteurs de menace alignés sur l'État comme RomCom.

| Secteur Ciblé | Description de l'Objectif de la Menace |

|---|---|

| Infrastructures Critiques | C'est le secteur le plus fréquemment ciblé par les cyberattaques à motivation politique. Il comprend des industries telles que l'énergie, les télécommunications, les transports et la santé, les attaques visant à perturber les services essentiels. En 2023, 500 incidents ont été enregistrés ciblant les infrastructures critiques. Entre janvier 2023 et janvier 2024, les secteurs de l'énergie, des transports et des télécommunications ont été les principales cibles. |

| Gouvernement et Systèmes Politiques | Les institutions étatiques et les systèmes politiques sont les deuxièmes cibles les plus courantes. Ces attaques proviennent souvent d'acteurs étatiques cherchant des avantages stratégiques par l'espionnage ou la perturbation des services publics. L'acteur de menace RomCom cible spécifiquement les organisations militaires, gouvernementales et politiques. |

| Santé | Le secteur de la santé est une cible importante, représentant 14,2 % de toutes les attaques contre les infrastructures critiques. Ces cyberattaques comprennent les rançongiciels, le vol de données confidentielles de patients et la perturbation des services de santé. L'acteur de menace RomCom a été observé ciblant des organisations de soins de santé basées aux États-Unis qui fournissent de l'aide aux réfugiés ukrainiens. |

La Fenêtre de Vulnérabilité Silencieuse

Le plus préoccupant est peut-être la révélation que cette vulnérabilité est restée indétectée pendant une période inconnue avant la découverte d'ESET. WinRAR, malgré son adoption généralisée dans les environnements d'entreprise, ne dispose pas de mécanismes de mise à jour automatique – un choix de conception qui a laissé d'innombrables organisations vulnérables même après que le correctif (patch) soit devenu disponible le 30 juillet 2025. Chronologie illustrant la « fenêtre de vulnérabilité » – la période critique entre l'exploitation d'une vulnérabilité, sa divulgation publique et l'application généralisée du correctif.

| Événement | Délai Moyen | Notes |

|---|---|---|

| Exploit Zero-Day | Se produit avant qu'un correctif ne soit disponible | En 2023, 70 % des vulnérabilités exploitées étaient des « zero-days », ce qui signifie qu'elles ont été exploitées avant qu'un correct |